هنوز هیچ محصولی خریداری نکرده اید.

رایتاپ بایپس پنل مدیریت شماره 1

سلام.من بهروز منصوری هستم و قراره در رایتاپ بایپس پنل مدیریت شماره 1 یک برنامه باگ بانتی عمومی داریم که در نهایت به داشبورد مدیریت وارد می شویم.

برای حفظ حریم خصوصی برنامه را redacted.com می نامیم.

ابتدا shodan dorking شروع استفاده میکنم مانند: org:”redacted” || ssl:”redacted.com” و با فیلترهایی مانند: http.title || ادامه میدم.

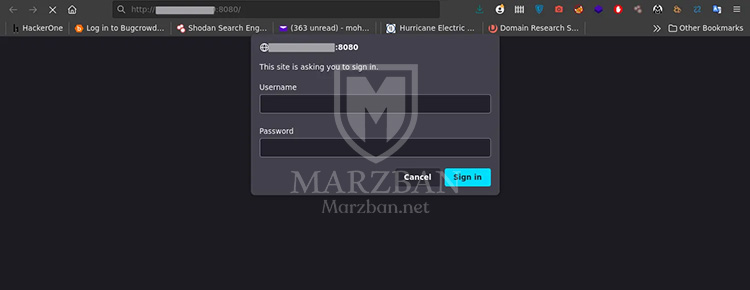

در نهایت یک ip پیدا کردم که روی پورت 8080 کار میکند و دارای تاییدیه اولیه است.

حالا بیایید سعی کنیم آن را دور بزنیم.

1.Default Credentials

در این شرایط، اولین کاری که انجام میدهم این است که اعتبارنامههای پیشفرض مانند موارد زیر را امتحان کنم:

admin:admin

admin:password

user:user

اما هیچ کدوم کار نمی کند، در گوگل برای موارد مشابه جستجو کردم اما چیزی پیدا نشد.

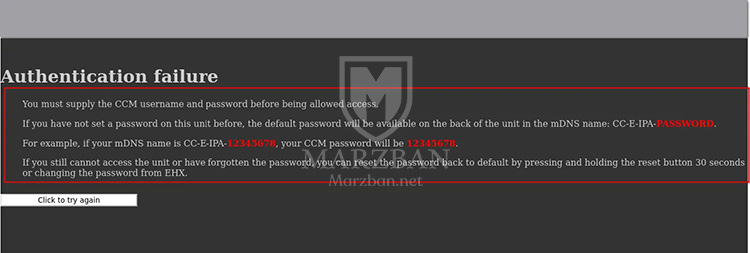

اما وقتی خطای Authentication شکست را در پنل دیدم:

من فکر کردم که نام کاربری و رمز عبور یک اعتبار پیش فرض است که با محصول|برنامه نصب شده در اینجا ارائه می شود.

چیزی شبیه PIN-CODE یا شماره سریال یا شماره محصول|نسخه.

مانند دستگاه WiFi ای که در خانه ها وجود دارد و با پین کد پیشفرض کار میکند.

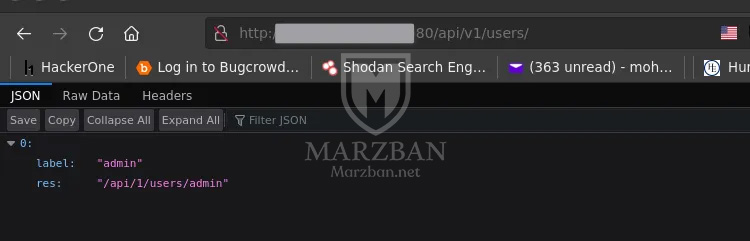

2. دایرکتوری Fuzzing

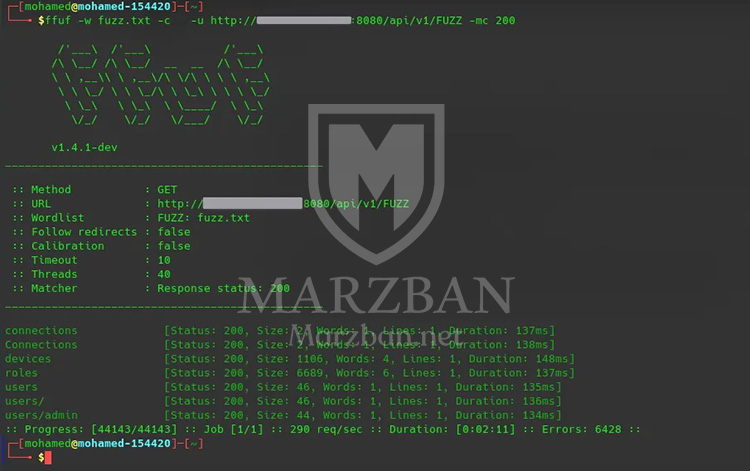

من سراغ راه بعدی رفتم و از FFUF برای Directory Fuzzing با لیست کلمات سفارشی خود استفاده کردم که نتایج جالبی برای من به همراه داشت:

من به http://<ip>:8080/api/v1/roles می روم اما چیزی پیدا نکردم.

سپس به http://<ip>:8080/api/v1/users می روم و نام کاربری پنل را پیدا می کنم!

اکنون نام کاربری را داریم، بیایید ببینیم با آن چه کاری می توانیم انجام دهیم.

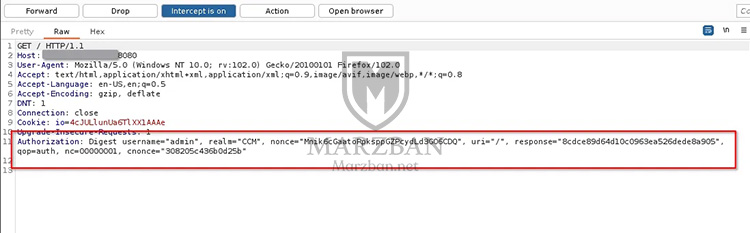

3. Brute Forcing

من burp suite خود را برای گرفتن درخواست ورود به سیستم برای حمله brute force روشن کردم.

نام کاربری admin و پسورد 123456 را وارد کردم و درخواست را ثبت کردم:

من می توانم مقدار نام کاربری (admin) را ببینم اما نمی توانم مقدار رمز عبور (123456) را که وارد کرده ام ببینم.

به نظر می رسد برنامه نوعی رمزگذاری ایجاد می کند (شاید!).

بنابراین من نمی توانم Brute force انجام دهم.

دوباره به دایرکتوری Fuzzing برمیگردم تا نتیجه بیشتری به دست بیارم.

این بار زیر دایرکتوری /api/v1/ fuzzing را بررسی می کنم و نتیجه جدیدی دریافت می کنم:

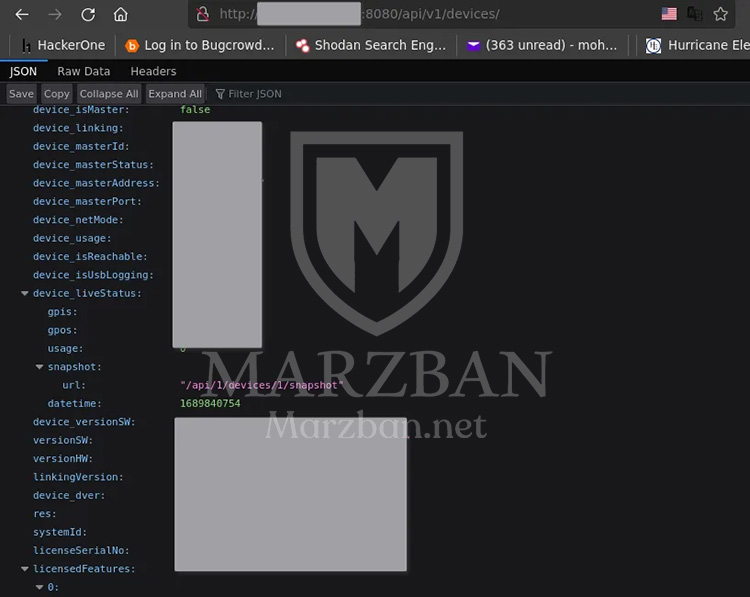

خوب، http://<ip>:8080/api/v1/devices را بررسی میکنیم.

آدرس فوق را باز کردم و متاسفانه چیزی پیدا نکردم.

اما اینجا، دایرکتوری دیگری دارم: /api/v1/devices/snapshot

مسیر http://<ip>:8080/api/1/devices/1/snapshot را چک کردم و فایلی دانلود شد.

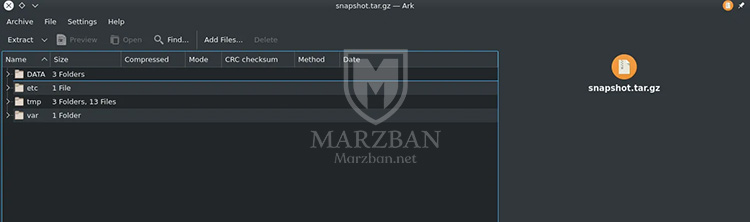

آن را باز می کنم و آن را بررسی میکنم.

من تمام فایل ها را باز کردم تا این فایل /tmp/hw_info.txt را پیدا کردم.

از نام آن به نظر می رسد اطلاعاتی در مورد محصول یا برنامه دارد:

فایل دارای شماره سریال و شماره محصول است.

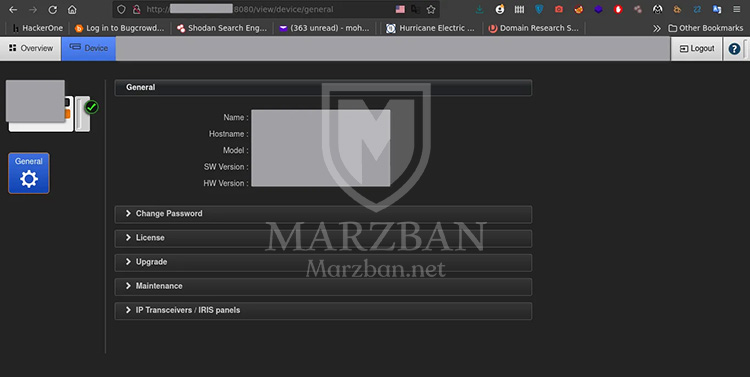

آن اعداد به عنوان رمز عبور برای نام کاربری (admin) استفاده می کنم. دوباره به صفحه ورود میرم:

نام کاربری admin و پسورد شماره محصول را میزنم ولی لاگین انجام نمی شود.

نام کاربری admin و پسورد سریال محصول را میزنم و این بار لاگین انجام می شود. 😆

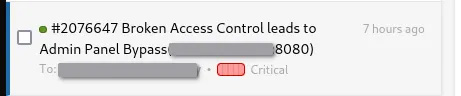

بلافاصله یک گزارش خوب نوشتم، مراحل بالا را ذکر کردم و آن را در برنامه هکروان ثبت کردم.

خوشبختانه، تکراری نبود … و گزارش با درجه high تریاژ شد.

رایتاپ بایپس پنل مدیریت شماره 1 اولین رایتاپ مربوط به این آسیب پذیری بود و در آینده موارد بیشتری منتشر خواهم کرد.

اگر به مباحث هک و امنیت علاقه داری و دوست داری وارد این حوزه بشی بهتره یه نگاهی به کلوپ امنیت ۱ داشته باشی.